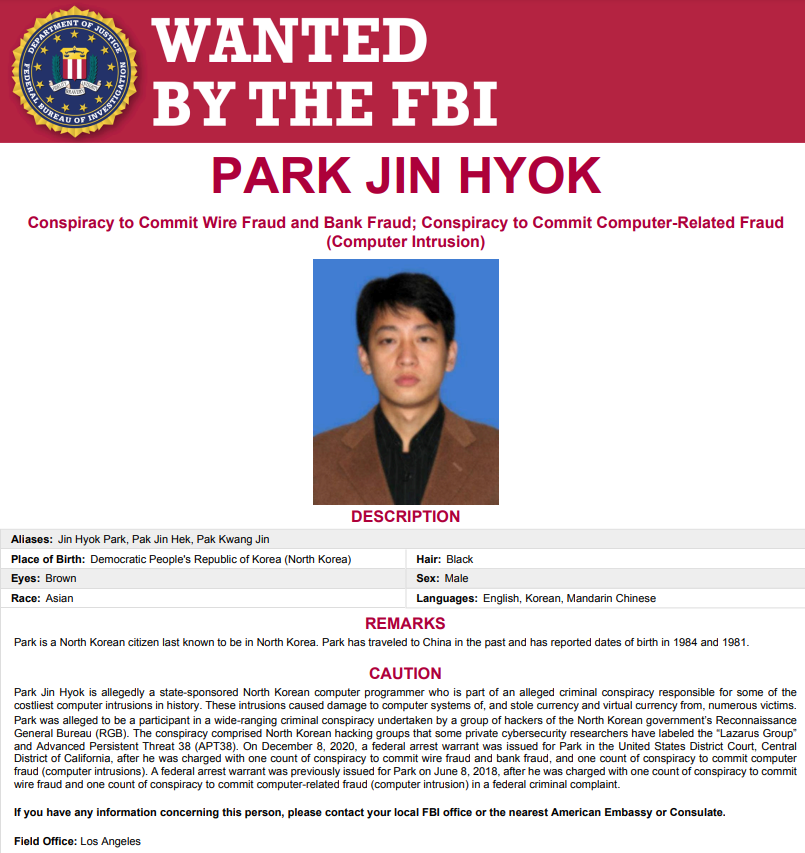

A Lazarus Group, Észak-Korea kiberbűnözés elit egységének a kulcsszereplője Park Jin állhat a Bybit biztonsági incidens mögött. Jin korábban szerepet játszhatott a Sony Pictures hack (2014) és a Bangladesi Központi Bank kirablása mögött is (81 millió dollár).

Mit tudunk Park Jinről?

Park Jin Hyok elemzők szerint egy észak-koreai alien, idegennek tartják, akit ráadásul az FBI is köröz. A phenjani Kim Chaek Műszaki Egyetemen végzett. Ezt követően Kínába utazott, és informatikai munkát végzett a Chosun Expo, a Lazarus csoport fedőcégének. A több mint 150 országot sújtó zsarolóvírus-támadás, a WannaCry elindításával is vádolják. Az Egyesült Államok és Dél-Korea évek óta nyomon követi őt, Észak-Korea azonban tagadja, hogy egyáltalán létezik.

Jin általában social engineering csalásokat részesíti előnyben. Az alkalmazottakat átveri és ezáltal becsapja őket, hogy adják át neki az adott oldal felett a hozzáférést. Adathalász támadásokat is végez bejelentkezési adatok ellopásával. Az utóbbi években rosszindulatú támadások mesterévé vált intelligens szerződések és tranzakciók manipulálásával.

A leleplezés

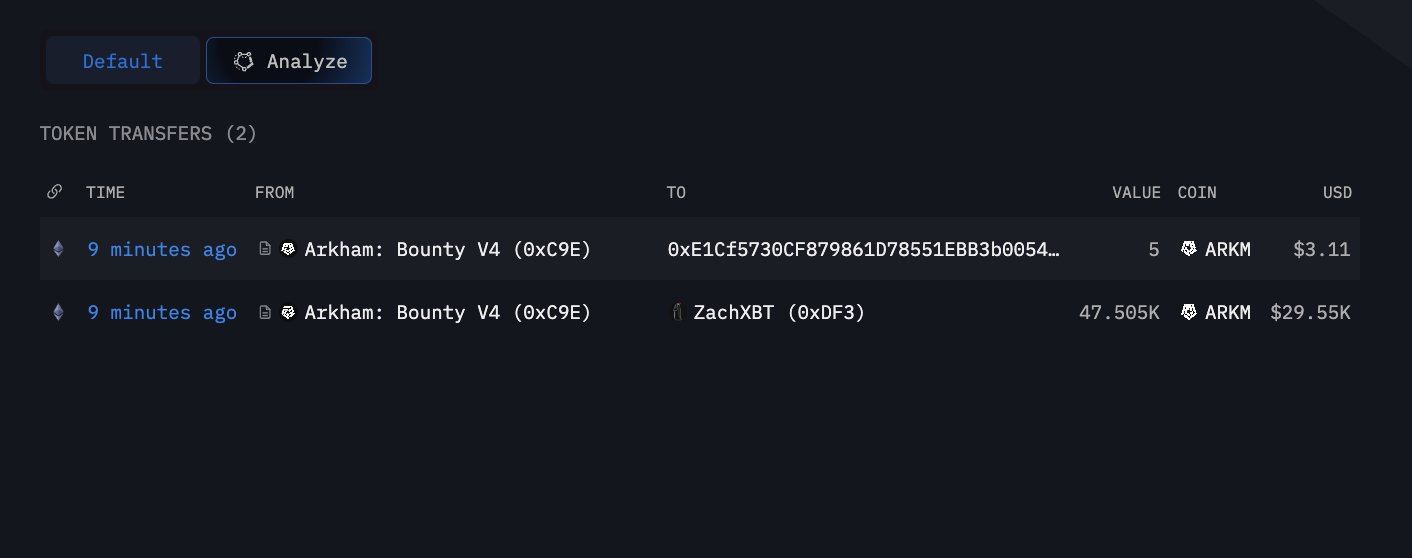

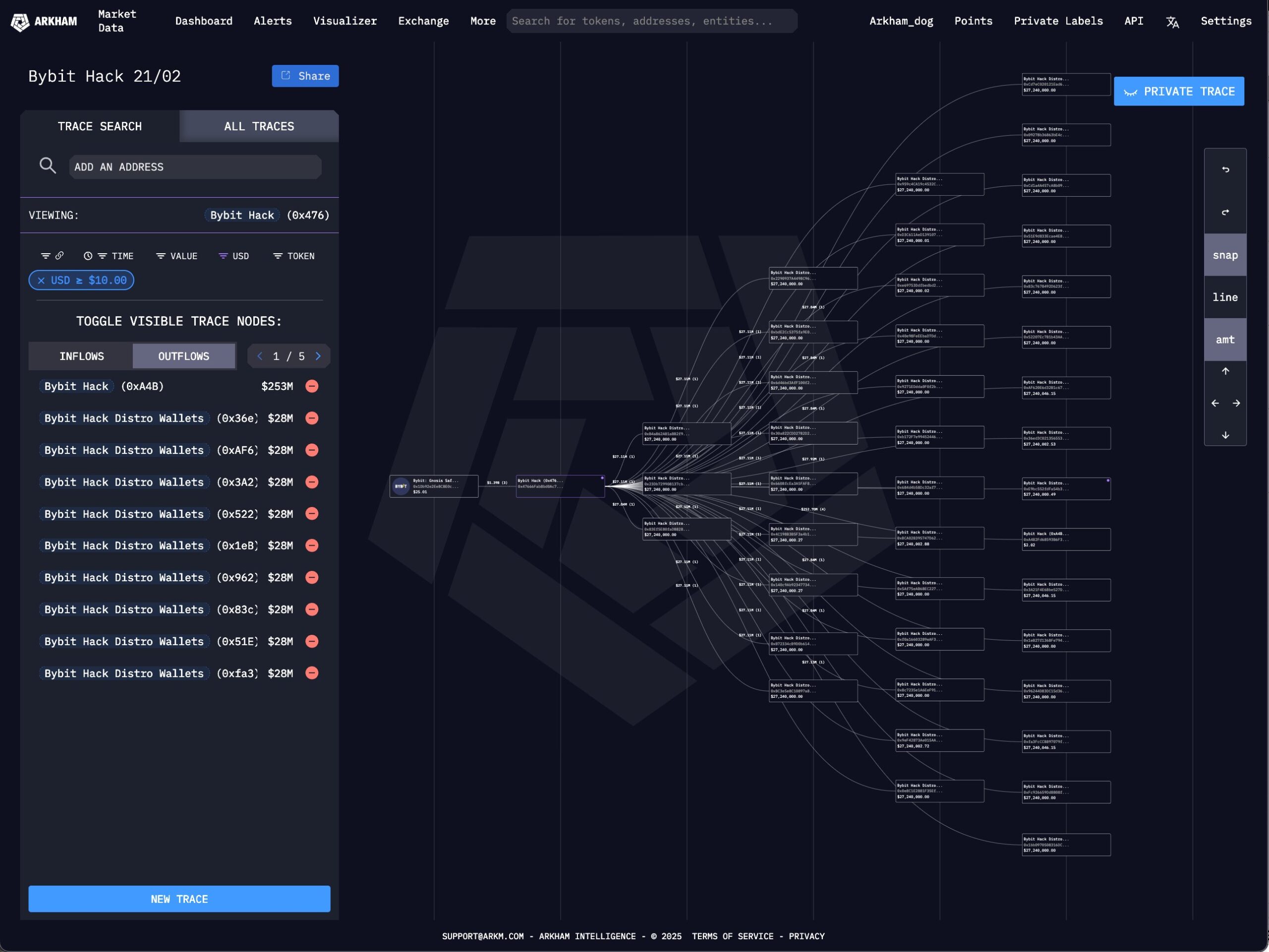

Még pénteken, az esetet követően ZachXBT nyújtotta be a végleges bizonyítékokat arra vonatkozóan, hogy a Bybit ellenei támadást a Lazarus Group hajtotta végre. A beadvány tartalmazta a teszttranzakciók és a kizsákmányolás előtt használt kapcsolódó pénztárcák részletes elemzését, valamint több kriminalisztikai grafikont és időzítési elemzést is.

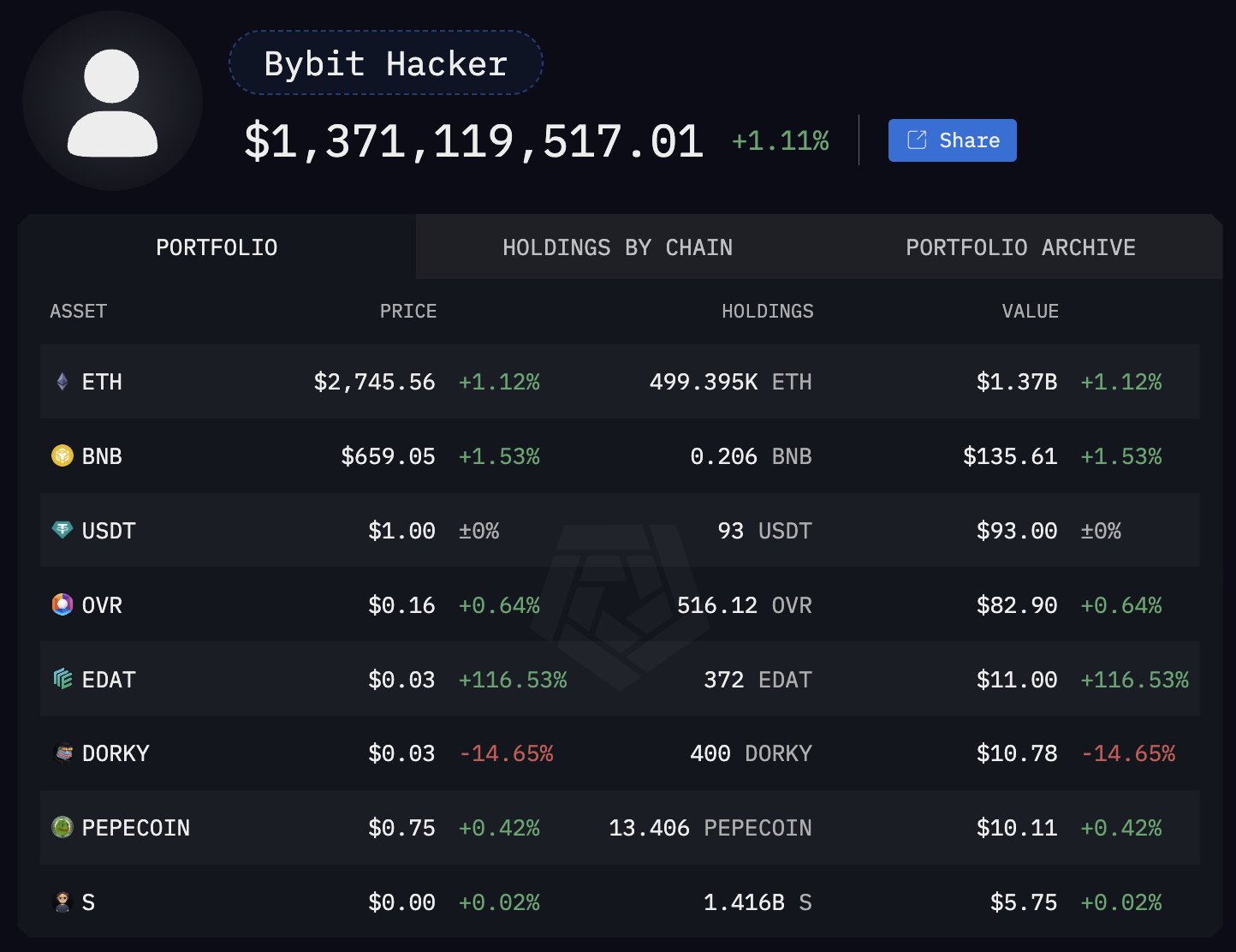

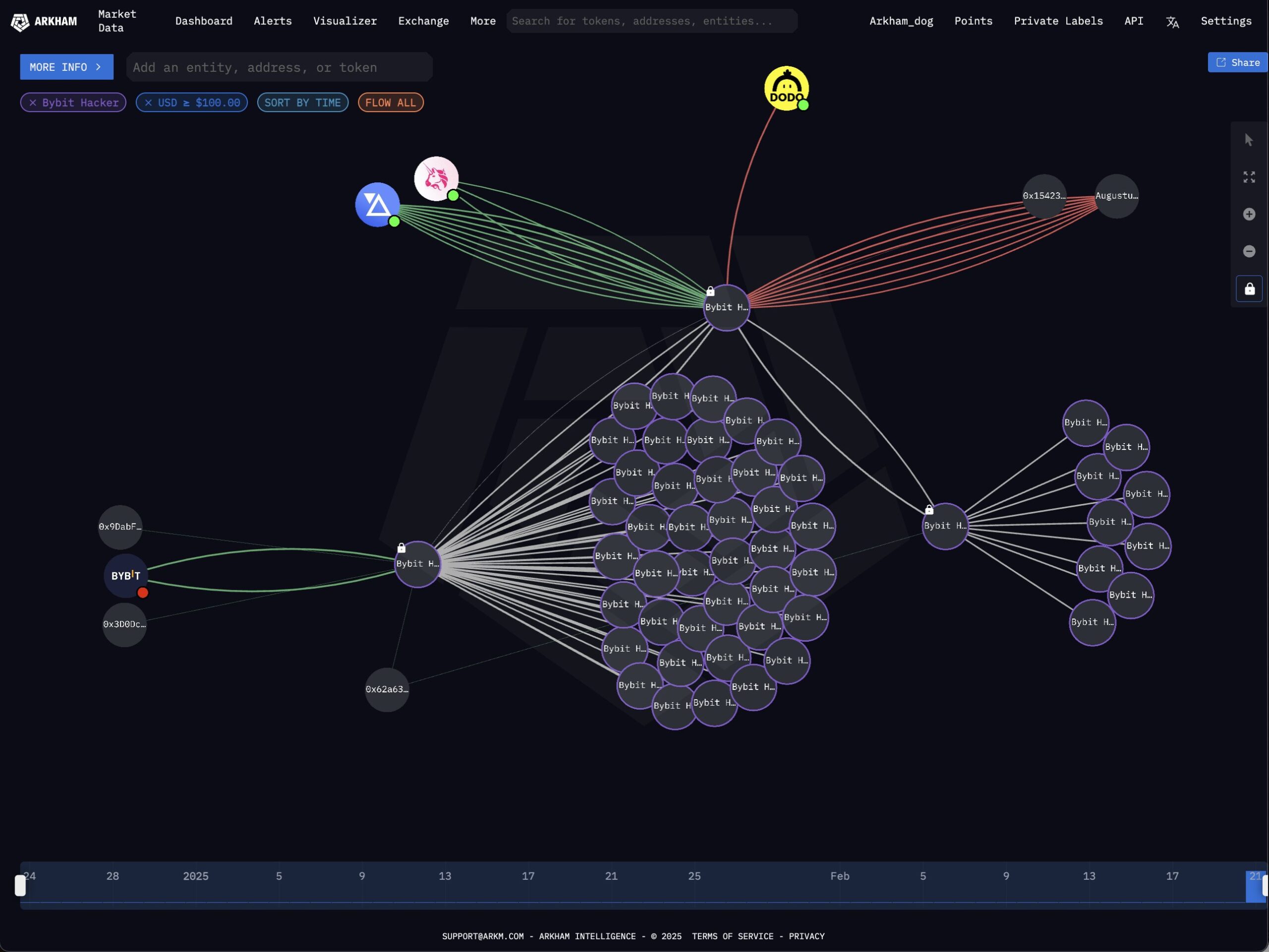

Mindezek után az Arkham vizualizálta az esetet és azonosította azokat a tárcákat, amelyeket az elkövető használt. Eszerint a hacker 1,37 milliárd dollárnyi ETH-t birtokolt (499395 ETH) az incidenst követően és 53 pénztárcát használt. A hacker tevékenységét itt tudod nyomon követni. Az elkövető a vasárnap hajnali órákban már pénzmosási műveleteket is végzett. Mémtokeneket bocsátott ki a PumpFun platformon. Az egyik ilyen token a QinShihuang volt, amivel 26 millió dollárt szedett össze eddig.

A Lazarus Group

A blokklánc elemző cégek, köztük az Elliptic és az Arkham Intelligence, is nyomon követték az ellopott kriptovaluták útvonalát. Az Elliptic elemzői is összekapcsolták a támadást az észak-koreai Lazarus csoporttal. A Lazarus (APT-38) egy államilag támogatott hackerekből álló kiberbűnözési csoport, amely arról híres, hogy eddig több milliárd dollárt szippantott ki a kriptovaluta iparból.

A csoportról ismert, hogy a biztonsági réseket használják ki Észak-Korea rezsimének finanszírozására. A hackertámadások után gyakran kifinomult pénzmosási módszerekhez folyamodnak, hogy a források áramlását elhomályosítsák, eltüntessék. A Lazarus csoport története 2017-ig nyúlik vissza, amikor először vettek célba kriptoplatformokat. Akkor a csoport négy dél-koreai kriptotőzsdére szivárgott be, és 200 millió dollár értékű bitcoint loptak el.

Érdekelnek a kriptopénzügyek? Legyél Te is megújult VIP tag a Discord csatornánkon! Még több hírt és információt olvasnál? Iratkozz fel YouTube és TikTok csatornánkra! Ha pedig segítőkész és informatív kripto közösségre vágysz, látogass el Discord csatornánk valamennyi szobájába.

/nbcnews, arkham, elliptic, zachxbt/